至少我们曾经在一起过。

来自:一言

漏洞介绍

近日,微软公布了在Server Message Block 3.0(SMBv3)中发现的“蠕虫型”预授权远程代码执行漏洞。目前该漏洞详细的官方补丁还未被微软放出。

该漏洞是由于SMBv3协议在处理恶意的压缩数据包时出错所造成的,它可让远程且未经身份验证的攻击者在目标系统上执行任意代码。该漏洞影响范围过大,目前微软公司还未出修复补丁。[aru_32]

漏洞编号:CVE-2020–0796

影响版本

Windows 10版本1903(用于32位系统)

Windows 10版本1903(用于基于ARM64的系统)

Windows 10版本1903(用于基于x64的系统)

Windows 10版本1909(用于32位系统)

Windows 10版本1909(用于基于ARM64的系统)

Windows 10版本1909(用于)基于x64的系统

Windows Server 1903版(服务器核心安装)

Windows Server 1909版(服务器核心安装)

检测工具

由python2版本运行。来源:https://github.com/ollypwn/SMBGhost/blob/master/scanner.py

import socket

import struct

import sys

pkt = b'\x00\x00\x00\xc0\xfeSMB@\x00\x00\x00\x00\x00\x00\x00\x00\x00\x1f\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00$\x00\x08\x00\x01\x00\x00\x00\x7f\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00x\x00\x00\x00\x02\x00\x00\x00\x02\x02\x10\x02"\x02$\x02\x00\x03\x02\x03\x10\x03\x11\x03\x00\x00\x00\x00\x01\x00&\x00\x00\x00\x00\x00\x01\x00 \x00\x01\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x03\x00\n\x00\x00\x00\x00\x00\x01\x00\x00\x00\x01\x00\x00\x00\x01\x00\x00\x00\x00\x00\x00\x00'

sock = socket.socket(socket.AF_INET)

sock.settimeout(3)

sock.connect(( sys.argv[1], 445 ))

sock.send(pkt)

nb, = struct.unpack(">I", sock.recv(4))

res = sock.recv(nb)

if not res[68:70] == b"\x11\x03":

exit("Not vulnerable.")

if not res[70:72] == b"\x02\x00":

exit("Not vulnerable.")

exit("Vulnerable.")

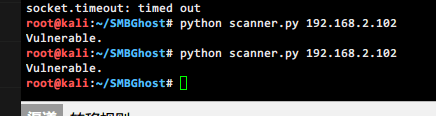

下图是我检测我自己的win10,并且已经更新为最新版本的。

(显示存在漏洞,可能过段时间exp就会出来了,所以希望大家尽快先修复漏洞,禁用smb,或者阻止445端口等)

修复方式

用户可通过手动修改注册表来解决风险: 运行regedit.exe,打开注册表编辑器,在HKLM\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters建立一个名为DisableCompression的DWORD,值为1,禁止SMB的压缩功能。

工具下载

蓝奏云本文作者为TRY,转载请注明。