至少我们曾经在一起过。

来自:一言

Vulhub靶场介绍

Vulhub是一个基于docker和docker-compose的漏洞环境集合,进入对应目录并执行一条语句即可启动一个全新的漏洞环境,让漏洞复现变得更加简单,让安全研究者更加专注于漏洞原理本身。

推荐这个靶场环境,内有exp和poc,让你复现各种漏洞,奥力给![aru_3]

推荐使用ubuntu18系统(直接百度去官网下载镜像)

简单介绍一下docker:Docker 是一个开源的应用容器引擎,让开发者可以打包他们的应用以及依赖包到一个可移植的镜像中,然后发布到任何流行的 Linux或Windows 机器上,也可以实现虚拟化。容器是完全使用沙箱机制,相互之间不会有任何接口。

个人理解:就类似与一个虚拟环境,里面的操作不会影响到真实主机,沙盒系统。[aru_12]

环境搭建

1.使用命令安装docker(如果提示不存在的话,请手动换源更新一下)

sudo apt install docker.io

2.安装docker-compose

Docker-compose用于组合服务与内网。有部分环境涉及到多个容器,且不同环境开启的端口、目录也不相同,所以Vulhub选择使用docker-compose做环境一键化管理工具。用户不再需要学习docker命令的各种参数与用法,只需要简单地执行docker-compose up -d即可启动容器。

Docker-compose基于Python开发,所以我们可以使用pip进行安装。

如果你的环境里没有安装pip,可以使用该命令安装。

apt install python-pip

3.有pip后即可直接使用pip安装docker-compose:

pip install docker-compose

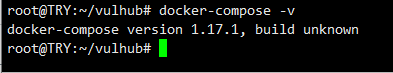

docker-compose -v,有返回则说明安装成功。靶场准备

1.下载Vulhub,安装完成docker和docker-compose后,拉取Vulhub到本地任意目录即可:

git clone https://github.com/vulhub/vulhub.git

2.启动漏洞环境(进入vulhub目录,进入你需要启动的漏洞环境)

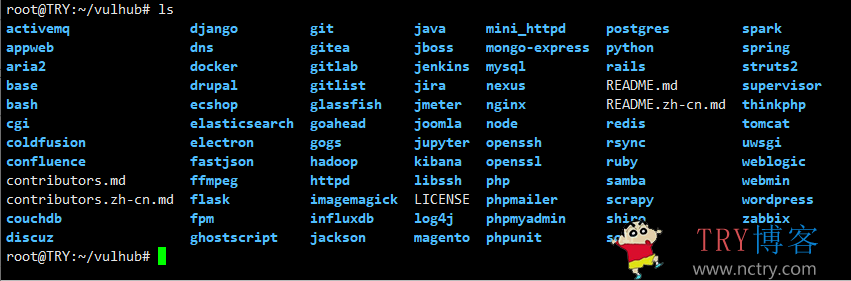

(以上是目前支持测试的漏洞环境,可进入官网查看支持的漏洞环境)

漏洞文档:https://vulhub.org/#/environments/

漏洞演示

Weblogic的CVE-2017-10271搭建与复现

参考文档(里面有复现poc教程等):https://vulhub.org/#/environments/weblogic/CVE-2017-10271/

漏洞编号:CVE-2017-10271

Weblogic的WLS Security组件对外提供webservice服务,其中使用了XMLDecoder来解析用户传入的XML数据,在解析的过程中出现反序列化漏洞,导致可执行任意命令。

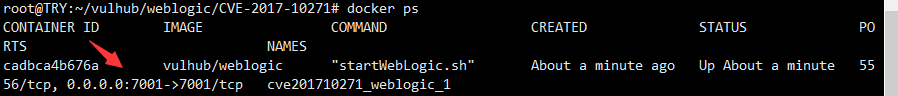

1.启动环境,进入你需要复现的漏洞目录,演示命令如下。

cd /vulhub/weblogic/CVE-2017-10271 #进入漏洞目录 docker-compose up -d #拉取漏洞镜像,启动漏洞环境,镜像会比较大,所以耐心等待(演示时候拉了半天[aru_3]) docker ps #查看docker容器运行状态

下图就是启动好了,访问7001端口就可以了。

2.漏洞复现

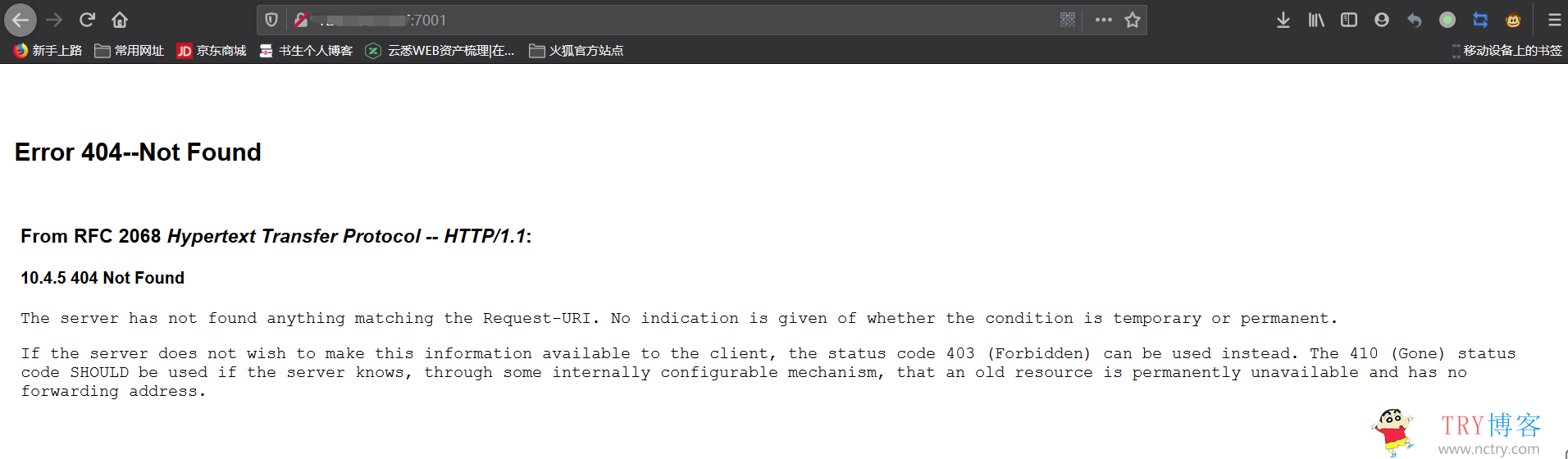

访问漏洞网址,出现下图表示搭建成功。

参考文档里给出了漏洞poc,有兴趣的可以去自己复现一下,在这里我就直接使用软件进行测试了。

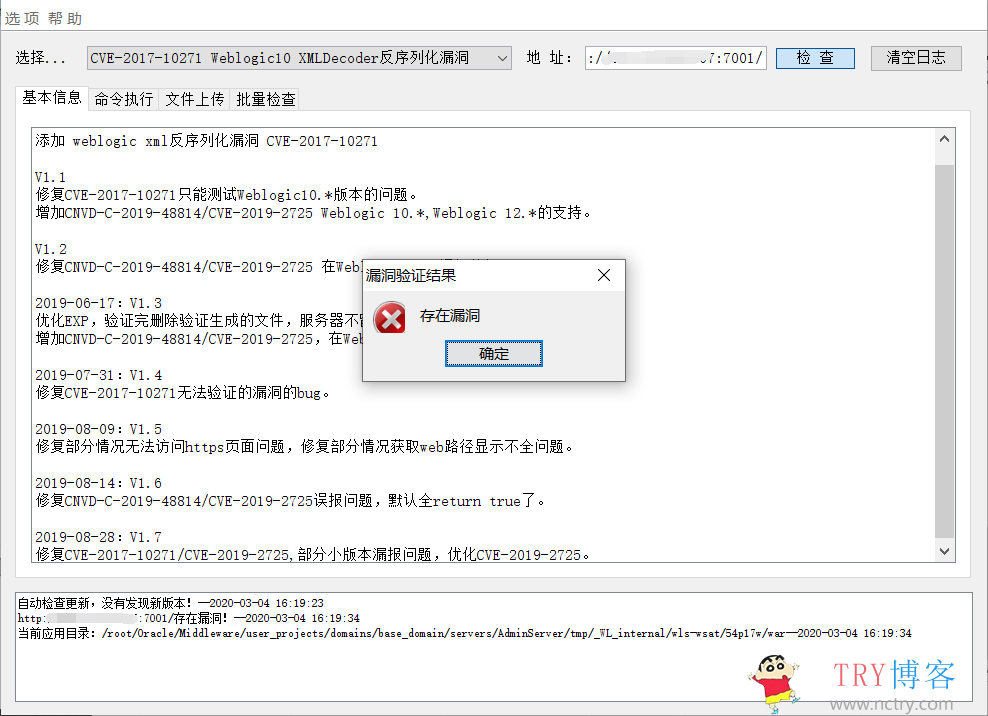

漏洞检测:

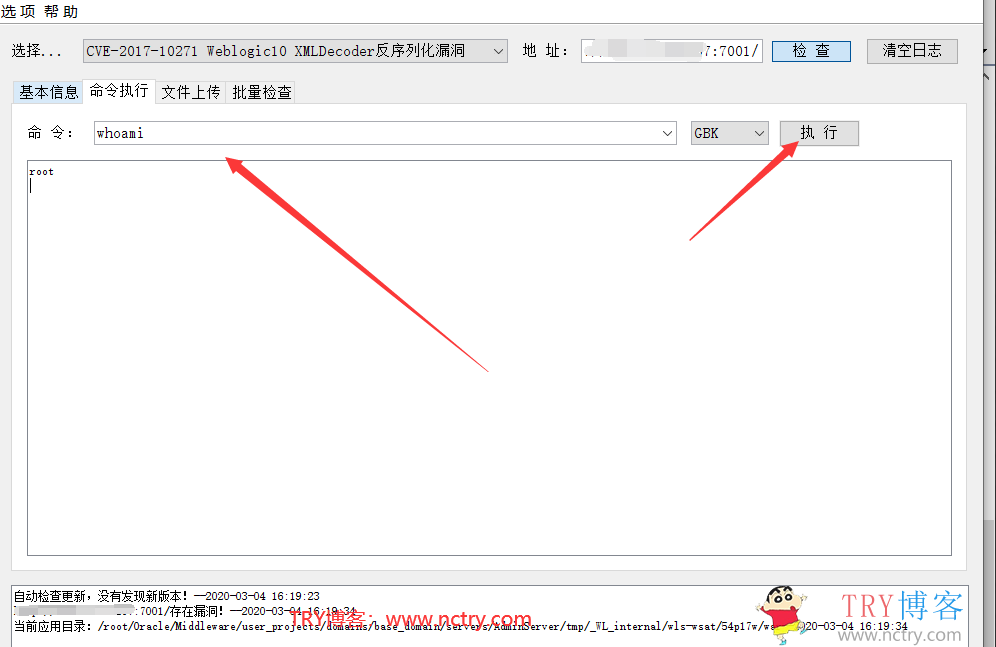

命令执行

本文作者为TRY,转载请注明。

emmm,老哥,这是什么利用工具呀

@AlexANweblogic漏洞利用工具啊=github上也有

@TRY哦哦

emmm。。。[aru_6] 先谢谢try师傅的教程。看完t师傅这篇漏洞复现文章后,立马去github搜了一波评论区提到的weblogic漏洞检测工具,然而搜到一些,使用起来,效果就nm离谱,差强人意。。。#(啊)#[委屈] 表示想要师傅的这篇文章中展示的利用工具(弱弱的小声及心里的怒吼),麻烦try师傅给个文中利用工具的github地址呗,费不了多少时间#(乖)

此外,麻烦try师傅说下博客网站用的评论系统是?发现表情包很丰富啊#(阴险)

@ano酱重症患者那个工具没有github,这里可以给你推荐一个:https://github.com/tangxiaofeng7/Weblogic-scan

评论就是wp主题自带的。