至少我们曾经在一起过。

来自:一言

起因

事情是这样的,站长正在无聊的hw看waf中,然后收到一份评论邮件,如下图:

当时看到的时候也没在意,然后这个人就加了我的群,在群里说明了一下,说这个骗了挺多人了,然后就发出了目标的网址,我就抱着无聊的心态随手打开看了下[aru_16],就开始了测试==

开始

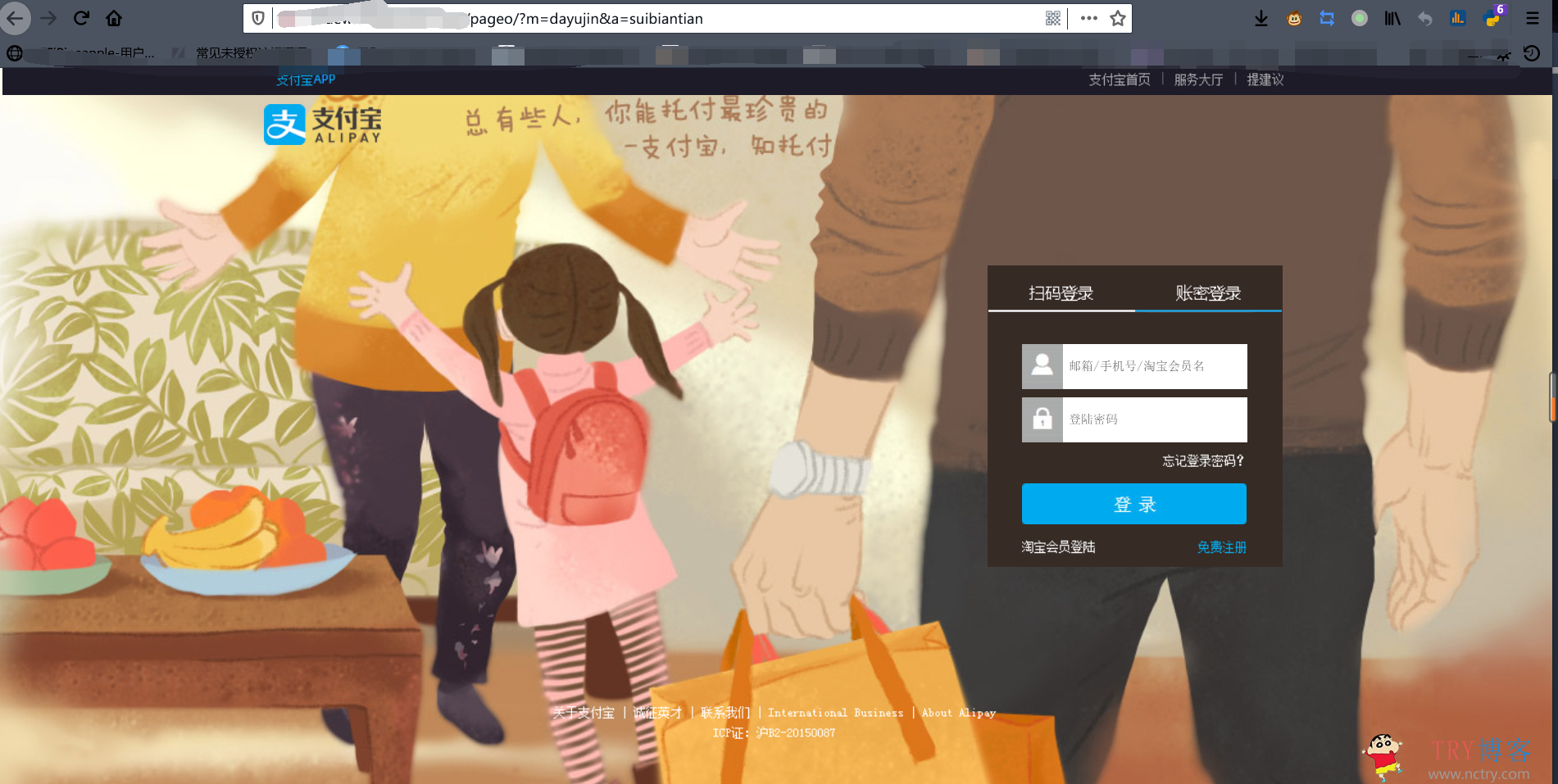

1.随手打开目标站点,界面还做的挺逼真的,如下:

随手就开始基础的渗透测试流程~什么信息收集,目录扫描等等就不放出来了,反正基本啥东西都没搞到~

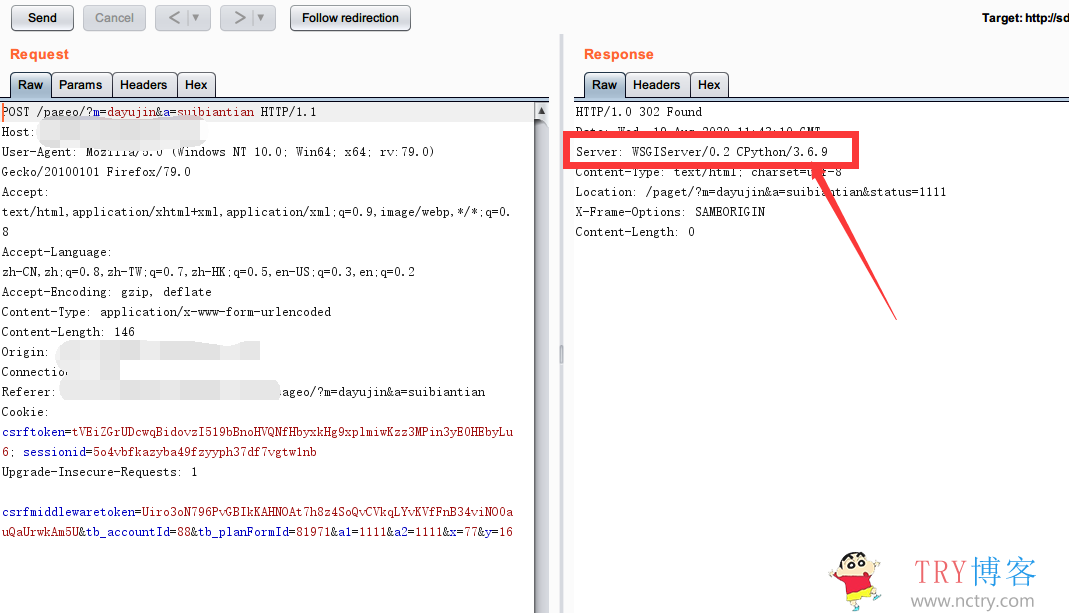

2.随手打开burp,尝试抓取登录的包,然后发现后端是python[aru_15](基本很少遇到)写的~

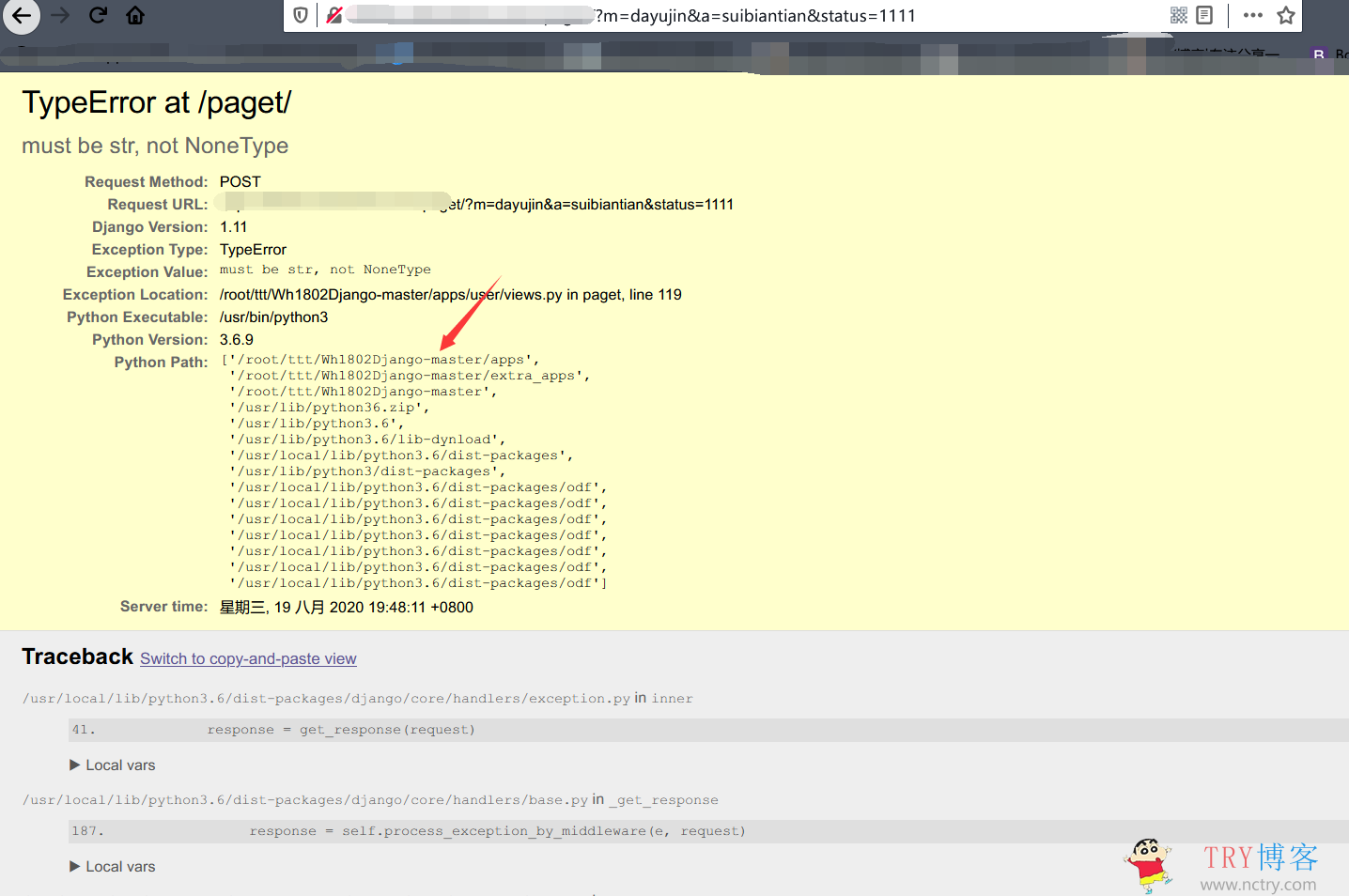

3.接着继续测试,然后出现了一个突破口,一个报错页面,应该是后端不允许发送空值,然后就异常报错了,而且django的debug没有关闭[aru_1]。

(这里我们没有传值过去,所以是空值,导致后端异常抛出)

4.接下来开始查找报错页面上有用的信息,发现了一堆东西,如下:

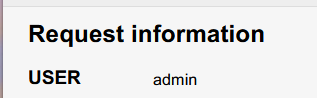

(使用者:admin)

(疑似管理员的连接服务器ip[aru_15])

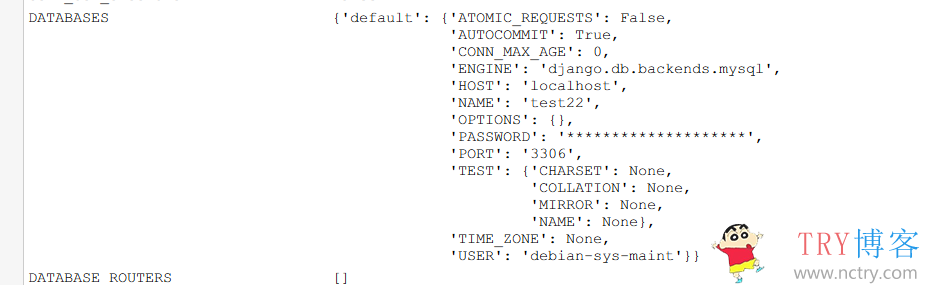

(mysql的相关信息~[aru_36])

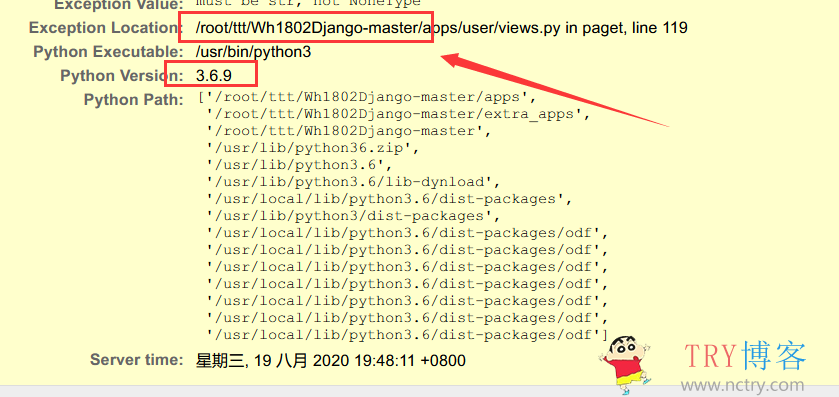

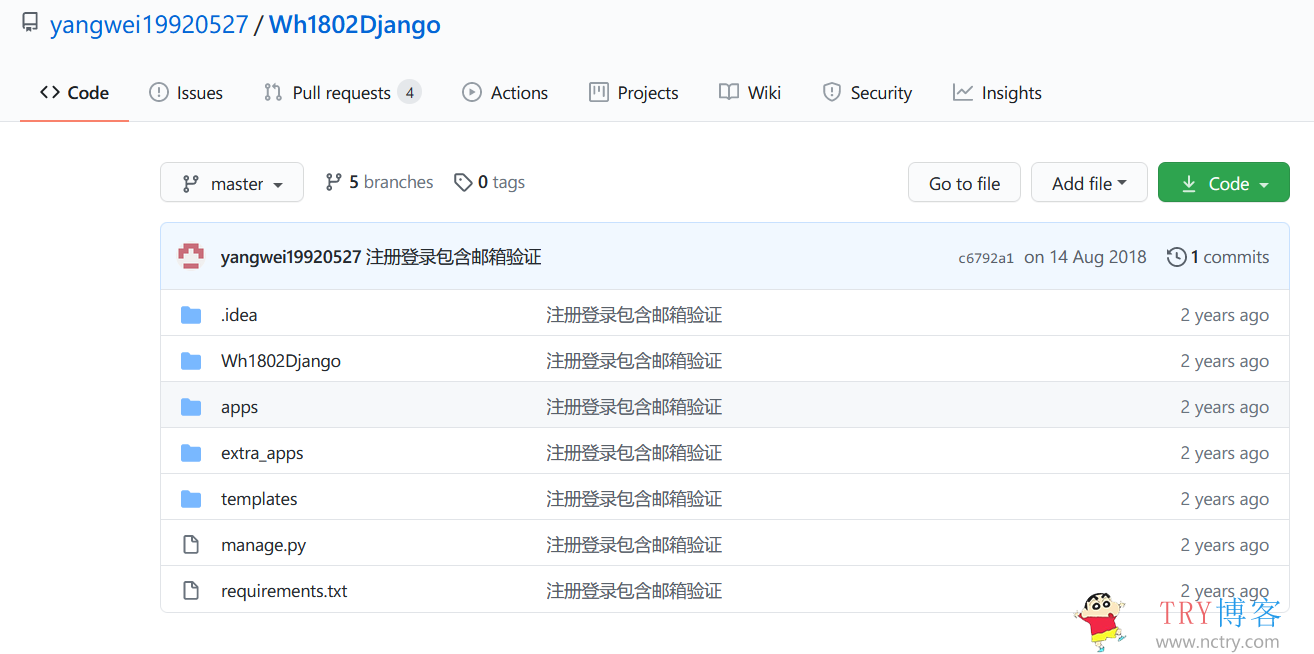

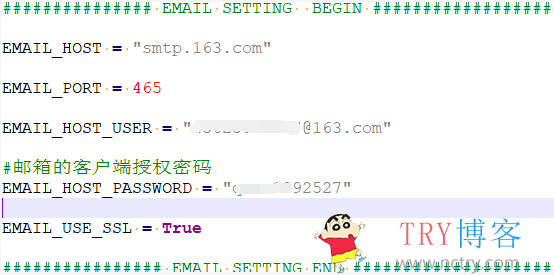

(python版本,以及一个github的项目xxx-master(应该是管理员直接clone下来的项目))

然后在作者的源码里发现了一个邮箱,但是没有继续深入~

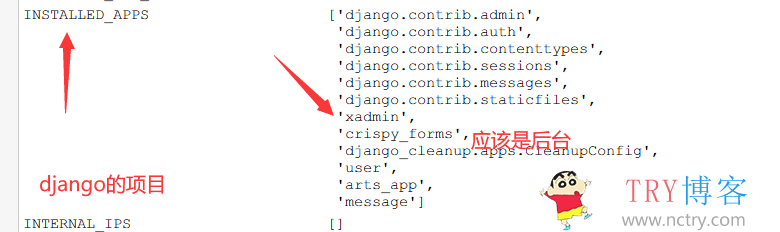

(发现后台项目:xadmin)

后台

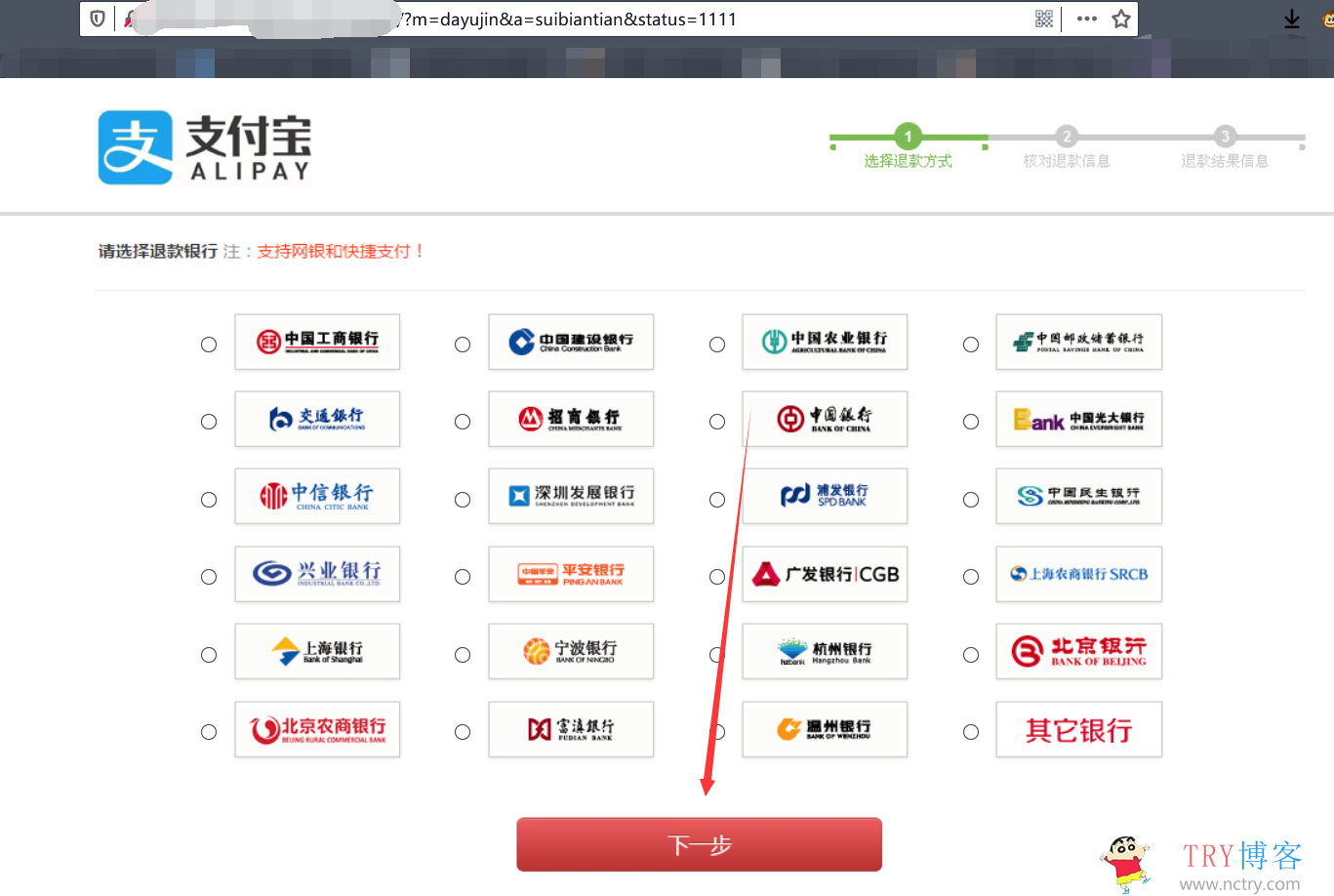

1.之前通过报错页面找到了一个xadmin项目,项目地址:https://sshwsfc.github.io/xadmin/

随手在目标站点加个xadmin目录,成功找到后台。

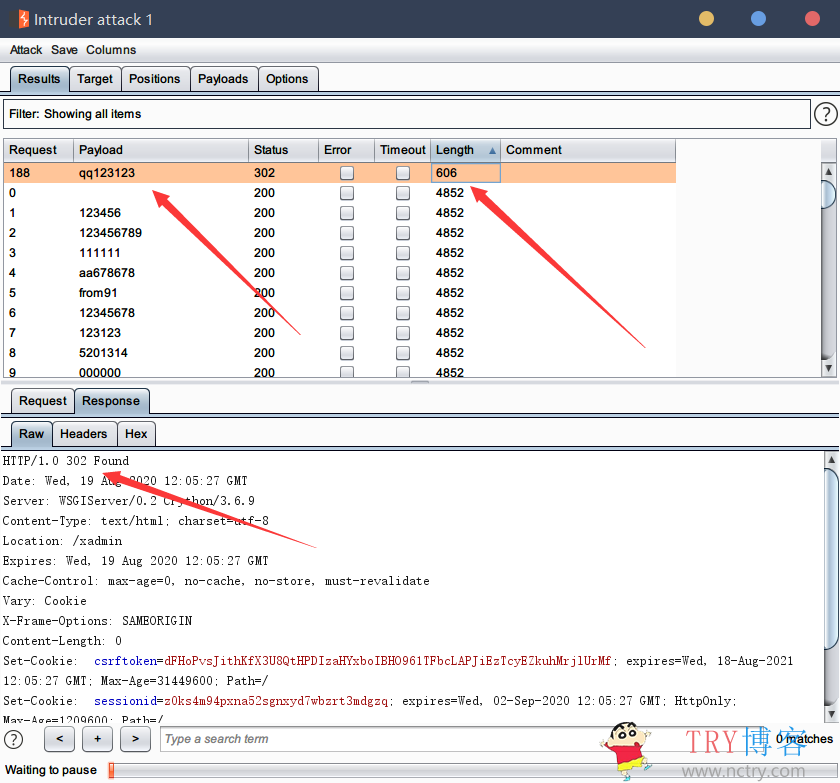

2.没有验证码?那这不爆破走一走???[aru_31],用户名根据xadmin的github项目说明可以知道默认用户是admin,密码直接上我的top1w

3.成功搞出密码,运气日站?[aru_55],弱口令永远滴神!

后记

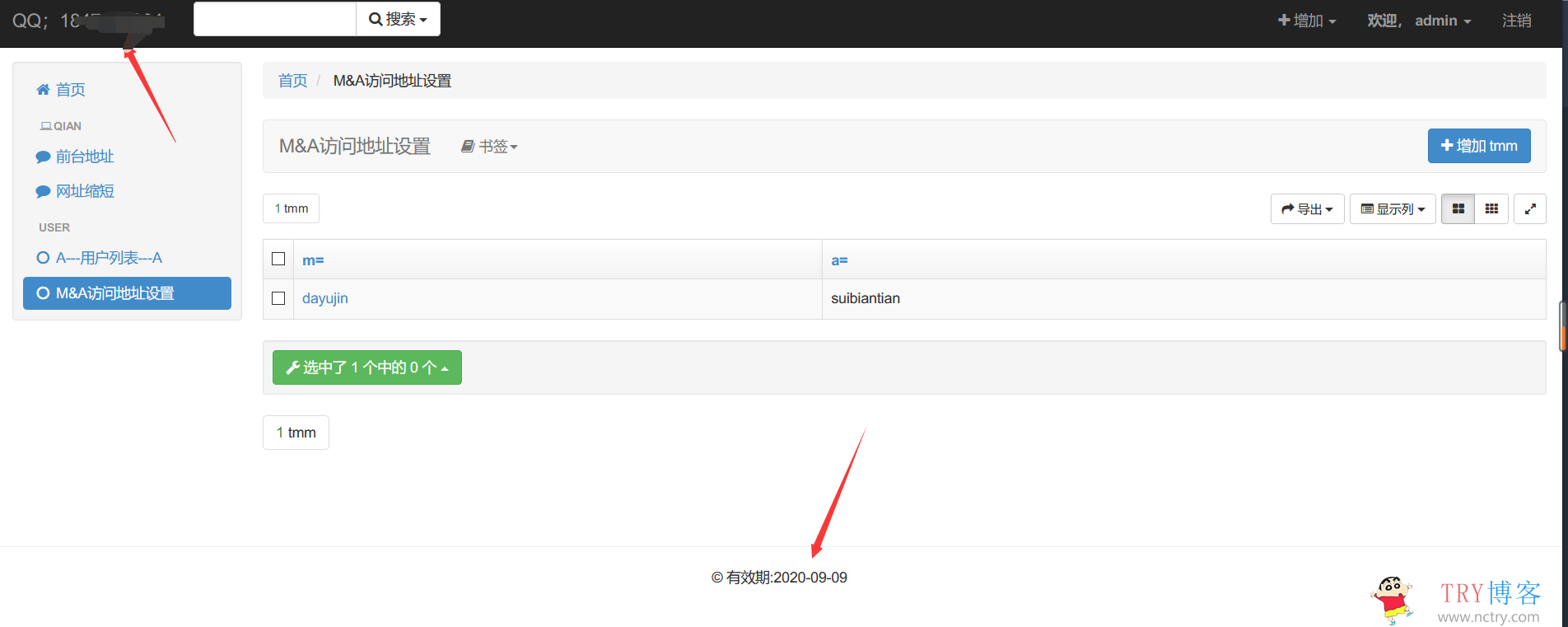

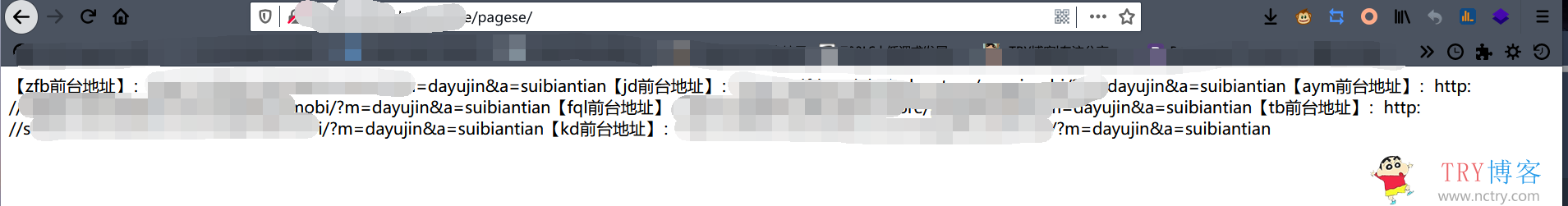

总结一下,就是运气日站,弱口令永远滴神!!后台的功能太少了!django+xadmin写的项目,和朋友研究了一晚上,好像根本没有办法getshell,太难了!然后貌似这个还是一个有授权到期时间的站点?不仅有zfb钓鱼页面,还有jd等~应该是个团伙作案,还有个小号QQ,每天也会经常修改get的访问请求参数,然后就没有继续深入了。

最后说一件有趣的事情,那个让帮忙的人说我可以去他的店铺随便选衣服,然后我看了一下,他的店铺是卖童装的[aru_34]。。。

本文作者为TRY,转载请注明。

这?弱口令永远滴神啊

弱口令666

队长牛逼!!!!!!!!!!!

可以分享下字典么