至少我们曾经在一起过。

来自:一言

前言

最近很火的漏洞,前几天第一时间复现了,今天发文章记录一下.[aru_13]

探测payload:

靶场在下方下载。

环境搭建

1.首先安装tomcat,直接在web管理端部署靶场的war包即可.

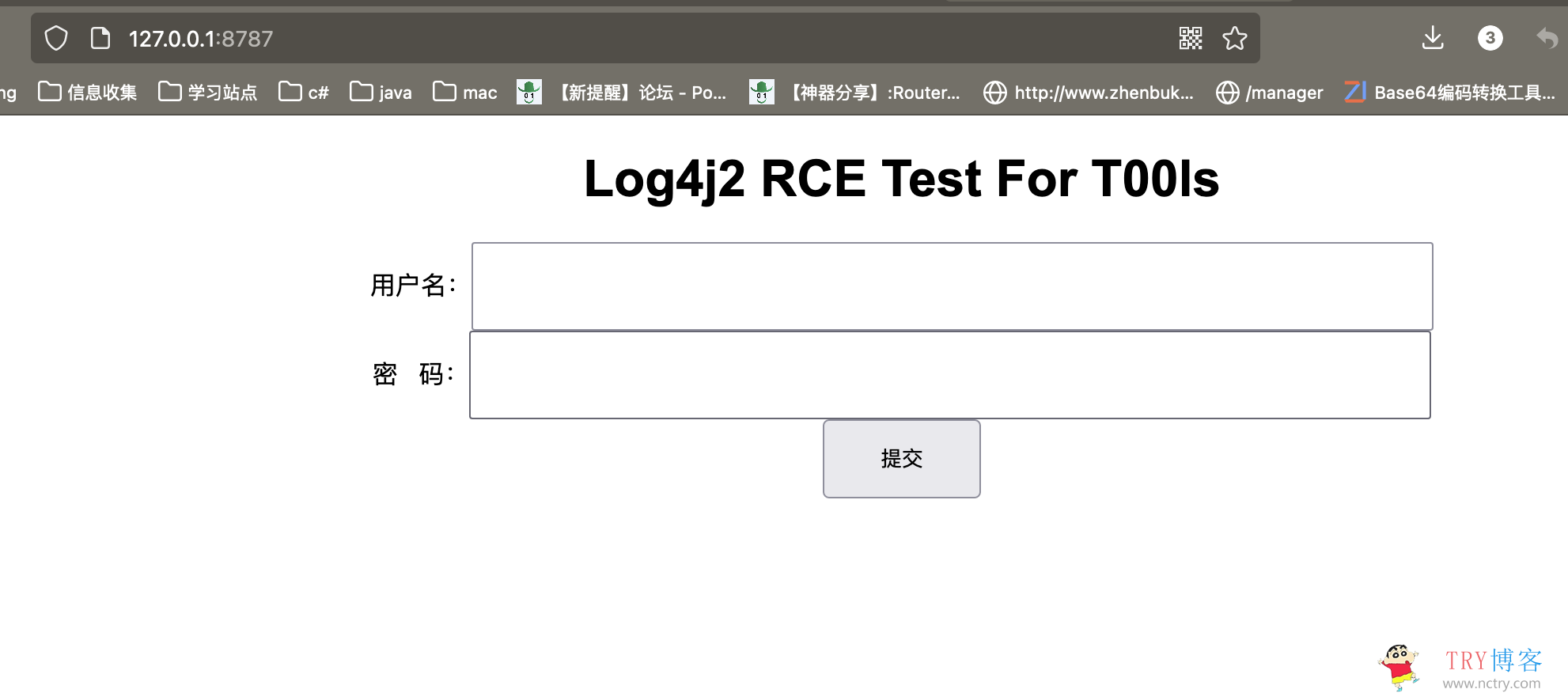

2.部署后直接访问根目录即可看到靶场。

漏洞复现

1.直接输入框输入payload即可进行检测,检测的话用dnslog。

2.直接提交后,如果漏洞存在的话dnslog即可收到请求。

命令执行

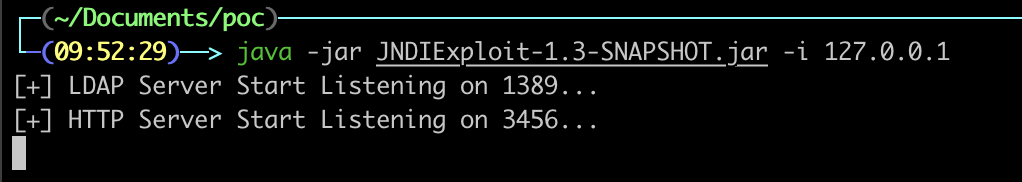

1.下载jndi注入工具,目前git上大部分都已经删除,找到一个,希望安全自检:https://github.com/Mr-xn/JNDIExploit-1

启动环境

2.burp抓包进行命令执行回显的测试

命令执行成功

jndi注入工具这边也收到了请求

3.弹出计算器

靶场下载

下载靶场本文作者为TRY,转载请注明。

感谢分享 赞一个

太强了,666

没有回显怎么回事?